Holland kutatók fedezték fel annak módját, hogyan lehet AES-256 titkosítást nagyon olcsón feltörni. Ehhez úgynevezett „side channel attack” módszert használtak.

Az univerzum teljes élettartama vs. pár másodperc

A Fox-IT nevű IT-biztonsági cég beszámolója szerint hardveres téren kevesebb mint 200 dollárnyi eszközre van szükség ahhoz, hogy vezetékmentes módon (maximum egy méteres távolságról) hozzáférhessenek az AES-256 titkosítókulcsokhoz. A megfigyelőeszköz persze lehet nagyon jó minőségű és egészen drága is, de felfedezésük szerint bizonyos helyzetekben elegendő egy 20 eurós USB-s SDR (Software Defined Radio Receiver), azaz szoftveres rádióvevő.

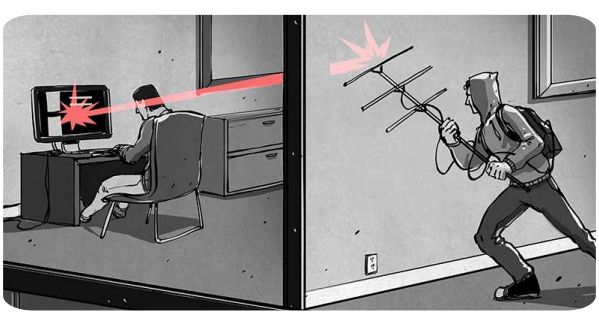

Az igen alacsony belépési küszöb azt eredményezi, hogy az ilyen jellegű támadások már nem csupán állami támogatással dolgozó hackerek vagy szervezett bűnözéssel foglalkozók számára kivitelezhető, hanem gyakorlatilag bárkinek, akinek van némi zsebpénze, szabad ideje és affinitása a témához. További könnyítés, hogy eddig ehhez a támadási formához fizikai hozzáférést kellett szerezni, ám a Fox-IT felfedezése bebizonyította, hogy egy zacskónyi dróttal, csavarral elhaladva a célpont előtt is begyűjthetők a fontos információk.

Ezzel a megközelítéssel csupán pár másodpercre van szükség a megfelelő érték kitalálásához, ami szemben áll a közvetlen, nyers erőre alapuló támadás elképesztő időigényéhez. Utóbbi esetben a megfelelő AES-256 kulcs megszerzéséhez az univerzum várható élettartama sem lenne elegendő.

200 ezer euró helyett elég 20 is

Hiába olcsó az eszköz, ha nehéz hozzáférni fizikailag a célponthoz. Ez a Fox-IT technikájával kicsit kisebb kihívás, mint korábban: a hollandok 30 centiméteres távolságról is sikerrel jártak, és elképzelésük szerint akár egy méteres hatótávolságból is működhet az AES-kulcsok megszerzése, megfelelő körülmények között. Előbbi esetben mindössze 50 másodpercig tart a folyamat, 1 méteres távolságból nagyjából 5 percre van szükség.

„Munkánk bizonyítja a TEMPEST támadások működőképességét az olyan szimmetrikus titkosításokkal szemben, mint amilyen az AES-256. Legjobb tudásunk szerint ez az első nyilvános bemutatója az ilyen jellegű támadásoknak. Az alacsony sávszélesség-igény lehetővé tette számunkra, hogy meglepően olcsó eszközökkel (20 eurós adóvevővel, belépőszintű erősítőkkel és szűrőkkel) jelentős távolságból is sikerrel járjon a kísérlet” – foglalták össze a hollandok.

Vezetékek nélkül veszélyesebb

A drótok nélkül közlekedő jelek vizsgálatával rengeteg információt meg lehet szerezni. A modern Wi-Fi hálózat például nem csak gyors böngészést nyújt, hanem a rádiójel változásainak mérésével az ujjak mozgását is fel tudja fedni. A rádiójelek elemzésével magáninformációk tárhatók fel, és ehhez csupán egyetlen, ártalmas célokból létrehozott Wi-Fi hotspotra van szükség. 81,7 százalékos arányban felismerhetők a hotspot közelében bevitt jelszavak, miután kellően nagy mintán tanították a rendszert.

De akár közvetlen életveszélyt is elő lehet idézni. Tavaly év végén például tíz különböző szívritmusszabályzót vizsgáltak meg, és mindegyik esetében sikerült vezetékmentes támadást intézni a beültetett eszközök - és így hordozójuk egészsége - ellen. A pacemakerek kommunikációs protokolljának feltörésével öt méteres távolságról nyílt mód befolyásolni őket: leállítani működésüket vagy a páciensre nézve végzetes sokkot okozni a támadással.

Az IBM egyik - cukorbeteg - alkalmazottja pedig a saját inzulinadagolóján vette észre, hogy a berendezés vezeték nélküli kommunikációjában van egy olyan biztonsági rés, amelyen keresztül a berendezés manipulálható, és akár meg is lehet ölni valakit inzulintúladagolással. Ráadásul úgy, hogy az balesetnek tűnhet. Szerencsére a története kimenetele pozitív, hiszen egy kongresszusi vizsgálat hatására az orvosi eszközök gyártói az automatikus adagolók felülvizsgálatára kényszerültek, és a megtalált hibát kijavították.