Szerző: Biztonságportál | Utolsó módosítás: 2018.07.24.

https://biztonsagportal.hu/felmilliard-eszkoz-valt-tamadhatova-egy-csapasra.html

Akár félmilliárd internet eléréssel rendelkező eszközt veszélyeztethet az a sebezhetőség, ami még sok fejtörést okozhat a jövőben.

Néhány hónappal ezelőtt Tavis Ormandy, a Google Project Zero kutatója hívta fel a figyelmet arra, hogy például az uTorrent szoftver is sérülékeny a DNS rebinding támadásokkal szemben. Nem sokkal később pedig Brannon Dorsey szakértő jelezte, hogy a Google Chromecast sem mentes a problémától. Szintén idén keltett nagyobb hírverést, hogy a DNS-kezelési rendellenesség a Blizzard játékaiban is kimutathatóvá vált, így többek között a World of Warcraft, a Diablo III és a Starcraft II is érintett lett.

Itt az újabb csavar

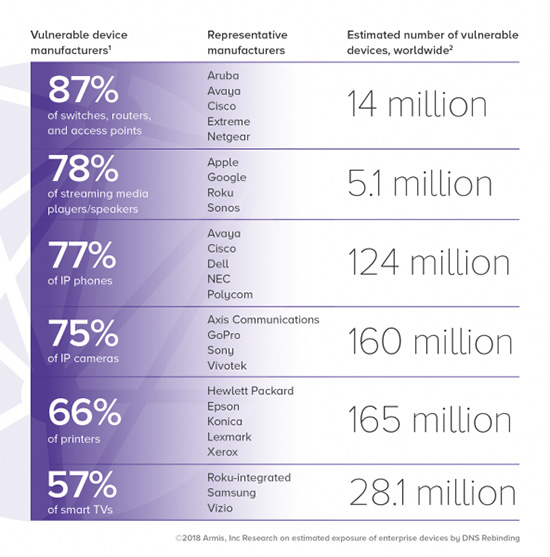

Az IoT eszközök védelmével foglalkozó Armis vállalat kutatóit nem hagyta nyugodni a DNS rebinding által jelentett kockázat, ezért egy átfogó vizsgálatot indítottak. Ekkor derült ki, hogy a sérülékenység 165 millió nyomtatót, 160 millió IP-kamerát, 124 millió IP-telefont, 28 millió okostévét és 14 millió hálózati eszközöt (routert, switch-et) érinthet. Ez pedig egyben azt is jelenti, hogy az eddig ismert támadási felület sokkal nagyobb.

Forrás: Armis

A sérülékeny eszközök gyártói között számos neves céget lehet felfedezni, így most szó sincs arról, hogy csak "névtelen" eszközökkel lenne probléma. Vannak olyan gyártók, amelyek már elkezdték a kockázatcsökkentést. A Cisco például ebben a hónapban adott ki olyan patch-eket, amelyek az IP-telefonjait teszik ellenállóbbá e fenyegetettséggel szemben. Azonban korántsem minden cégnél és minden készüléktípusnál ilyen kedvező a helyzet.

"A nyomtatók az egyik legkevésbé felügyelt erőforrások a vállalati hálózatokban, és gyakran igencsak rossz konfigurációs beállításokkal működnek. Sokszor a gyári, alapértelmezett konfigurációkat használják még a nagyvállalatok is, ami ideális célponttá teszi ezeket a kiberbűnözők számára" - nyilatkozták az Armis szakértői.

Hogy működik a támadás

A DNS rebinding alapú támadások több lépcsőben valósulnak meg. A legfontosabb lépések egy általánosnak mondható károkozás esetén:

1. A támadó létrehoz egy DNS szervert, amelyhez hozzákapcsolja a saját, kártékony célokra fenntartott domain nevét vagy neveit.

2. A támadó megpróbálja elérni, hogy a felhasználó felkeressen egy káros weboldalt a fentiekben említett domain nevek valamelyikén. Ekkor visszakapja a weblap DNS-címét

3. A böngésző a káros weblapon keresztül (JavaScriptek segítségével) újabb kéréseket küld a támadó DNS-szervere felé.

4. A nagyon alacsonyra állított TTL-idő miatt újabb DNS-lekérdezés történik, de ekkor már helyi címekkel valósul meg a névfeloldás.

5. A fentiek ismételgetésével a támadó feltérképezheti a helyi hálózatot, illetve egyéb kártékony műveleteket hajthat végre.

Mit lehet tenni?

Az Armis szerint fontos az internet eléréssel rendelkező eszközök folyamatos frissítése, naprakészen tartása. Azonban túl optimista gondolat lenne azt feltételezni, hogy minden érintett eszközökhöz elérhetővé válnak patch-ek. Ezért nagyon fontos - főleg vállalati és intézményi környezetekben - a hálózat felügyelete, mélyreható monitorozása, valamint a kockázatfelmérések DNS rebindingot is figyelembe vevő átgondolása.