Szerző: Kristóf Csaba | Utolsó módosítás: 2016.02.19.

https://biztonsagportal.hu/mutatjuk-a-hackerek-legkedveltebb-modszereit.html

A Balabit több száz hacker közreműködésével gyűjtötte össze a leggyakrabban kihasznált informatikai sebezhetőségeket és alkalmazott támadási technikákat.

A Balabit bemutatta friss tanulmányát, melyet a Black Hat USA és Black Hat Europe rendezvényeken készített közel 500 magasan képzett IT biztonsági szakember bevonásával. A magyar vállalat nem titkolt célja az volt, hogy a kutatás keretében átfogó térképet rajzoljon a leggyakrabban kihasznált sebezhetőségekről és azokról a technikákról, módszerekről, amelyekkel az informatikai támadások során az elkövetők kísérletezni szoktak.

A tanulmány talán legfontosabb megállapítása, hogy a bizalmas vállalati információkhoz, bankkártya és egyéb pénzügyi adatokhoz, államtitkokhoz való hozzájutás legegyszerűbb és leggyorsabb módja, ha manipuláció révén egy felhasználó hozzáférési adatait csalják ki a támadók, és a hálózatba ezzel bejutva terjesztik ki a jogosultságaikat egyre magasabb szintekre.

Pont ez történt az USA Igazságügyi Minisztériuma ellen elkövetett támadás során is, ahol egy banális hiba következtében kiszivárgott jelszó eredményezte több mint 20.000 FBI-alkalmazott adatainak ellopását és nyilvánosságra hozását. Ez a példa is jól szemlélteti, hogy a jóhiszemű munkatársak manipulálása a legkifizetődőbb fegyver, hiszen sokkal költséghatékonyabb és gyorsabb megoldás az adatlopásra, mint a magas programozói kompetenciát és sok időt igénylő exploitok írása, a zero-day sebezhetőségek megtalálása vagy a bonyolult felhasználói jelszavak feltörése.

„A legnagyobb biztonsági kockázattal akkor szembesülünk, ha a támadóknak sikerül belső hozzáférést szerezniük egy informatikai rendszerhez, amely segítségével egy valódi munkatársnak kiadva magukat akár hónapokig teljesen észrevétlenül dolgozhatnak. A social engineering legnagyobb problémája, hogy a hagyományos informatikai biztonsági rendszerek az illetékteleneket hivatottak távol tartani az érzékeny adatoktól, azonban egy valódi munkatárs adatival bejelentkező támadót nem képesek megállítani. Bár ezen eszközök továbbra is fontos szerepet játszhatnak a védekezésben, de szükségessé válnak olyan monitoring megoldások is (User Behavior Analytics), melyek képesek a felhasználók viselkedését elemezni. Például a jellemző gépelési sebességéből vagy a bejelentkezés szokásos helyéből, idejéből felismerhető, hogy egy adott hozzáférést annak tényleges tulajdonosa vagy egy támadó használ-e” – mondta Györkő Zoltán, a Balabit ügyvezető igazgatója.

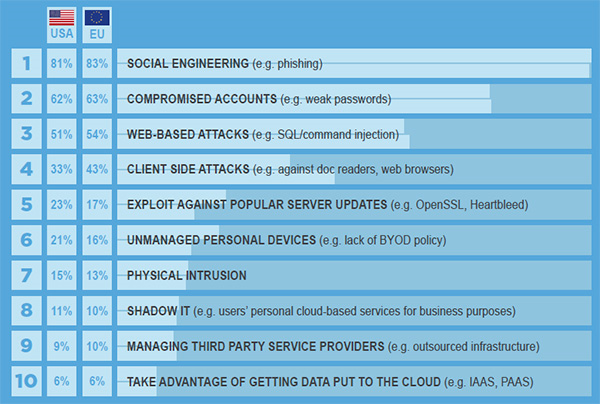

A felmérés szerint a legtöbb incidens esetén valós hozzáféréssel és jogosultságokkal – legyen saját vagy lopott – végzik a tevékenységüket a támadók. Éppen ezért nem elég arra koncentrálni, hogy illetéktelenek ne jussanak be a hálózatba, hanem az is elengedhetetlen, hogy a felhasználói viselkedések azonosításával megállapítható legyen, hogy a felhasználók között nincs-e kompromittálódott hozzáféréssel dolgozó személy. A felmérésben résztvevő biztonsági szakemberek, etikus hackerek által legfontosabbnak vélt veszélyforrásokról készítet toplista az alábbiak szerint alakult:

- Social engineering (például adathalászat)

- Kompromittált hozzáférések (gyenge jelszó)

- Web alapú támadások (SQL/command injection)

- Kliens oldali támadások (például webböngésző)

- Expoit-ok (szoftveres sebezhetőségek kihasználása)

- Nem menedzselt privát eszközök (például rossz BYOD szabályzat)

- Fizikai behatolás

- Árnyék informatika

- Külső szolgáltatók igénybevétele (kiszervezett infrastruktúra)

- Felhő infrastruktúrába kihelyezett adatok megszerzése.

A toplista az USA és az EU vonatkozásában:

Forrás: Balabit