Szerző: Biztonságportál | Utolsó módosítás: 2017.05.15.

https://biztonsagportal.hu/igy-mukodik-a-pusztito-wannacry-program.html

Jelentős támadássorozat indult a WannaCry nevű zsaroló program bevetésével, amely egy Windows-os sérülékenységet is a saját javára fordít. Mutatjuk a technikai részleteket.

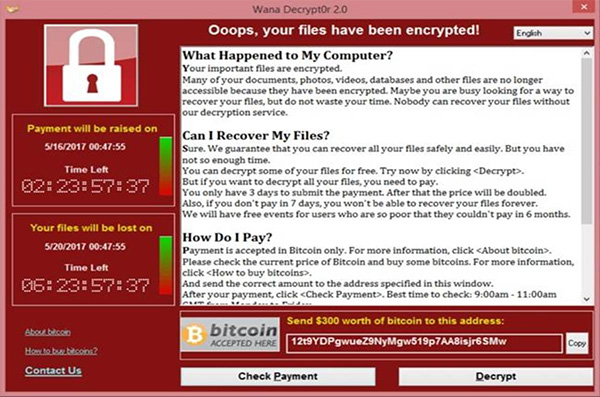

A WannaCry a többi jellemzőjét tekintve sok mindenben hasonlít a már eddig is terjedő károkozókra. A fájljainak létrehozása, illetve a regisztrációs adatbázis manipulálása után rögtön nekilát a számára érdekes fájlok felkutatásához és titkosításához. A kártevő dokumentumokat, multimédiás állományokat, adatbázisfájlokat (például .dbf, .mdb) sem kímél. Végül pedig megjeleníti a követeléseit, és általában 300 vagy 600 dollárnak megfelelő Bitcoint követel váltságdíj gyanánt. Ez az összeg azonban az idő előrehaladtával emelkedhet. A kártékony program egy időlimitet is felállít, amelyet átlépve az összes fájl végleg használhatatlanná válik, legalábbis a zsarolók állítása szerint.

A zsaroló program a számítógépeken sok .wnry kiterjesztésű fájlt hoz létre, és a vezérlőszerverével a Tor adta lehetőségek kihasználásával kommunikál.

A WannaCryhoz dekódoló eszköz jelenleg még nem áll rendelkezésre. Ebből a szempontból sok fog múlni azon, hogy a program tartalmaz-e olyan gyenge pontot, aminek kihasználásával hatásos helyreállító szoftver készíthető.

Egy gyenge pont szerencsére már adódott, ugyanis a károkozó egyik variánsa a fertőzés előtt lekérdezi az alábbi domaint:

iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Ennek méregfogát MalwareTech húzta ki, majd a Cisco Talos is megerősítette, hogy hatásosnak bizonyult az intézkedés, így – legalábbis átmenetileg – sikerült gátat szabni a kártevőnek.

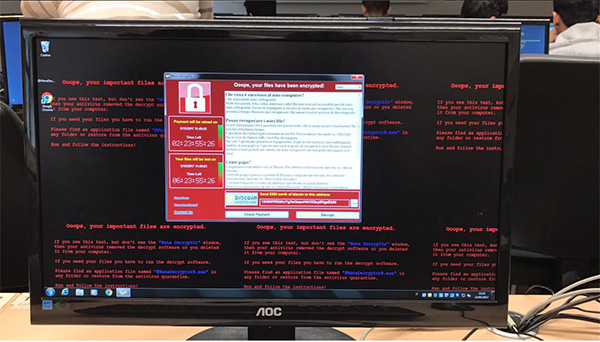

Fertőzött gép a milánói egyetemen - Forrás Twitter

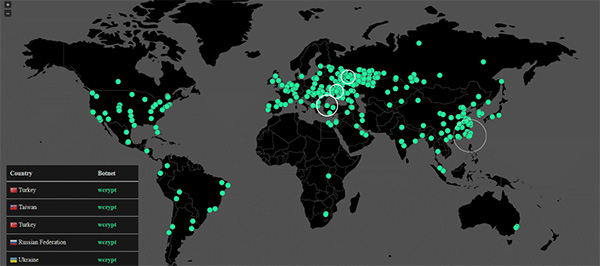

A megfertőzött rendszerek számáról egyelőre eltérő hírek láttak napvilágot. A Kaspersky Lab szerint az első támadási hullámban legalább 45 ezer rendszer esett el, míg az Avast több mint 57 ezer fertőzést regisztrált. A spanyol Telefonica, a FedEx és a Portugal Telecom már megerősítette, hogy érintettek a támadásokban, de vélhetőleg a Telenor magyaroroszági rendszerét is ostromolta a károkozó.

A védekezés során nagyon fontos a Windows frissítése, és a biztonsági mentések készítése, illetve védett helyen történő tárolása.