Szerző: Biztonságportál | Utolsó módosítás: 2017.12.11.

https://biztonsagportal.hu/mailsploit-az-e-mail-hamisitas-uj-eszkoze.html

Meglehetősen lomhán álltak hozzá a különféle levelező programok és szolgáltatások fejlesztői a Mailsploit néven elhíresült támadási módszer kockázatainak csökkentéséhez.

Az adathalászok és a netes csalók előszeretettel élnek vissza azzal, hogy az elektronikus levelek feladója kellő védelem hiányában viszonylag könnyen hamisítható. Ezzel igyekeznek megtéveszteni a felhasználókat. Az e-mail címek hamisítása ellen persze a biztonsági cégek és a szolgáltatók is igyekeznek fellépni. Ennek egyik gyümölcse például a DMARC, amely domain alapú megközelítéssel próbálja kiszűrhetővé tenni a hamis küldeményeket. Csakhogy az elmúlt napokban egy olyan hibacsokorról hullt le a lepel, amely számos népszerű levelezőprogramot, szolgáltatást és védelmet képes átejteni.

A Mailsploitot Sabri Haddouche, egy német biztonsági kutató dolgozta ki még hónapokkal ezelőtt. A felfedezéséről minden általa vizsgált és sérülékenynek bizonyult alkalmazás, illetve szolgáltatás fejlesztőjét értesítette. Sajnos azonban az azóta eltelt jó pár hét alatt sok előrelépés nem történt, így a szakember úgy határozott, hogy nyilvánosságra hozza a felfedezését.

Néhány karakter is elég a támadáshoz

A Mailsploit lényege, hogy az e-mailek fejlécében speciális (nem ASCII) karakterekkel operál. Arra vonatkozóan, hogy ezeket a karaktereket miként kell vagy inkább kellene kezelniük a levelező megoldásoknak, az 1992-ben megjelent RFC-1342 ad iránymutatást. Ugyanakkor, mint az most kiderült, sok szoftver nem teljes mértékben birkózik meg mindezzel, aminek végül a felhasználók láthatják kárát.

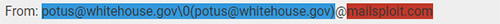

A biztonsági kutató szerint a sebezhető levelezők alapvetően az alábbi módon összeállított feladó címekkel téveszthetők meg:

A fenti cím dekódolás után:

Látható, hogy az e-mail címben több "@" karakter is szerepel. A sebezhető szoftverek ezt a címet kétféleképpen értelmezik. Vagy egyszerűen csak az első, érvényesnek tűnő e-mail címet keresik, és jelenítik meg (potus@whitehouse.gov), vagy az első null bájtnál ("\0") levágják azt. A lényeg, hogy egyik esetben sem a valódi (@mailsploit.com) domaint teszik láthatóvá. A kockázatot tovább fokozza, hogy ezen a helyzeten a DMARC sem tud segíteni, mivel szerveroldalon a DKIM aláírás ellenőrzése a helyes domainre történik meg.

Az alábbi videón látható, hogy mindez iOS alatt, hogy is fest:

Az érintett megoldások és a hibajavítások állapota ezen a weboldalon megtekinthető. Olyan alkalmazások szerepelnek a listán, mint például a Microsoft Outlook 2016, a Mail for Windows 10, az Apple Mail (macOS, iOS, watchOS) vagy a Mozilla Thunderbird. Van néhány cég (például a Yahoo!), amely már befoltozta a biztonsági rést. Ugyanakkor a Mozilla és az Opera úgy nyilatkozott, hogy valószínűleg nem is lesz javításuk, mivel ők úgy gondolják, hogy a Mailsploit nem kliens, hanem szerveroldali rendellenesség. A Microsoft Outlook Web, a Microsoft Office 365 és a Google Gmail nem érintett.