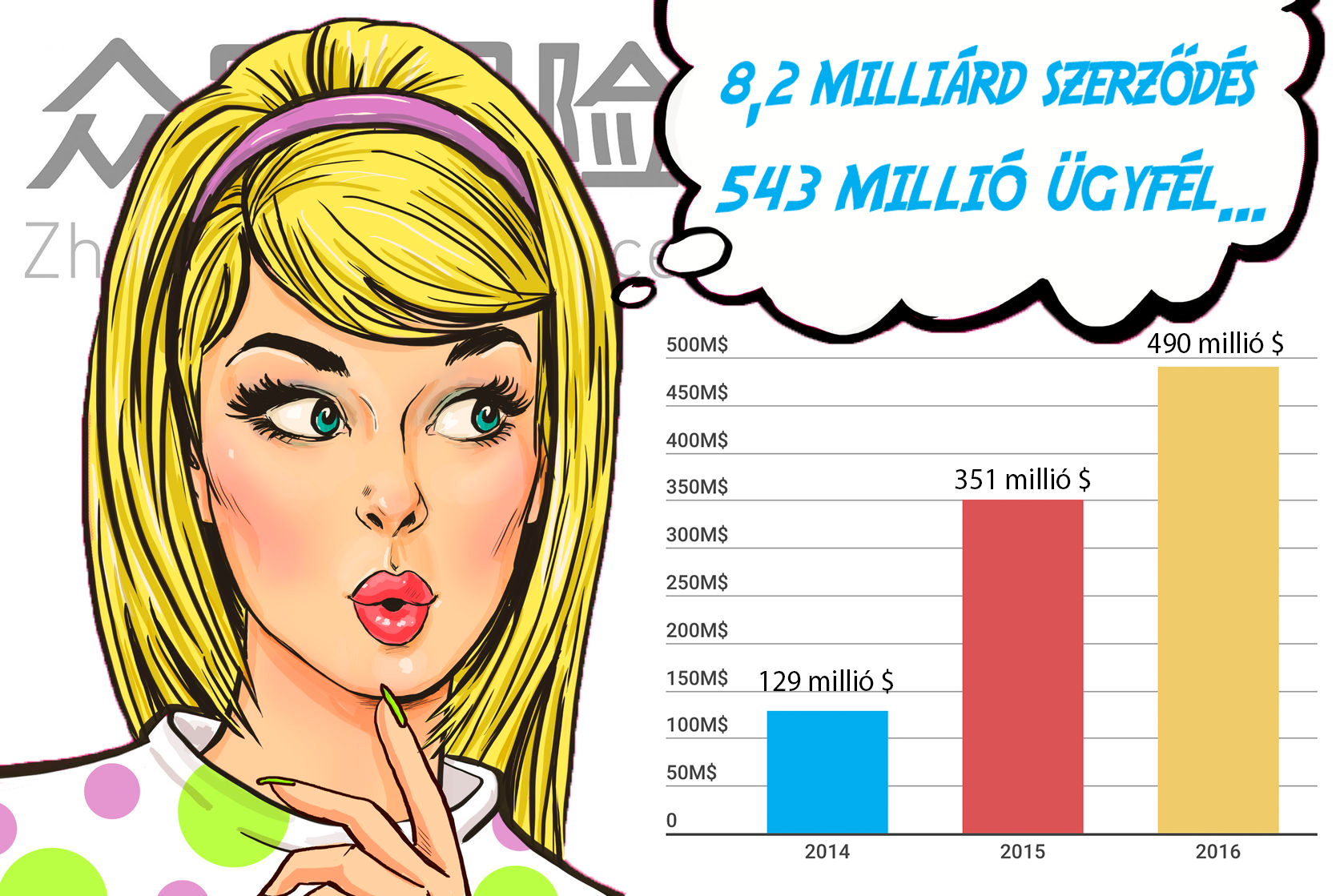

Pár hónapja futottam bele egy mindössze néhány éves kínai biztosítóról, a Zhong An-ról szóló összeállításba. Elsőre teljesen lenyűgöztek a számok, amiket produkál, és rögtön felkeltette az érdeklődésem, mert ezek kapcsán feltűnt pár dolog. Ebben a bejegyzésben gondoltam kicsit körbejárom mindazt, amit a számok üzennek, és megvizsgálom, hogy mit is csinál másként ez az őrült módon száguldó, teljes mértékben a hagyományos modellt elhagyó biztosító.

Lássuk tehát a számokat...